Аппаратный файерволл D-Link DFL-260e используется в качестве пограничного звена между локальной сетью и Интернет.

Функций и производительности рассматриваемого файерволла вполне достаточно для обслуживания средней компании с числом активных пользователей сети около 100.

Итак, что же умеет данная железяка.

- Port Based VLAN

- IDS/IPS

- Потоковое антивирусное сканирование

- Web-фильтр

- IPSec/PPTP/L2TP Server/Client

- Ну и стандартные плюшки в виде DHCP-сервера, гибкого файерволла и т.д.

При первом включении мастер просит нас задать пароль админа (дефолтный пароль стандартен для D-Link’a - admin, IP - 192.168.10.1), установить настройки SNMP сервера и настроить адреса интерфейсов - всё тривиально.

Перейдем к настройке файерволла. Система встречает нас следующим экраном.

Главная страница

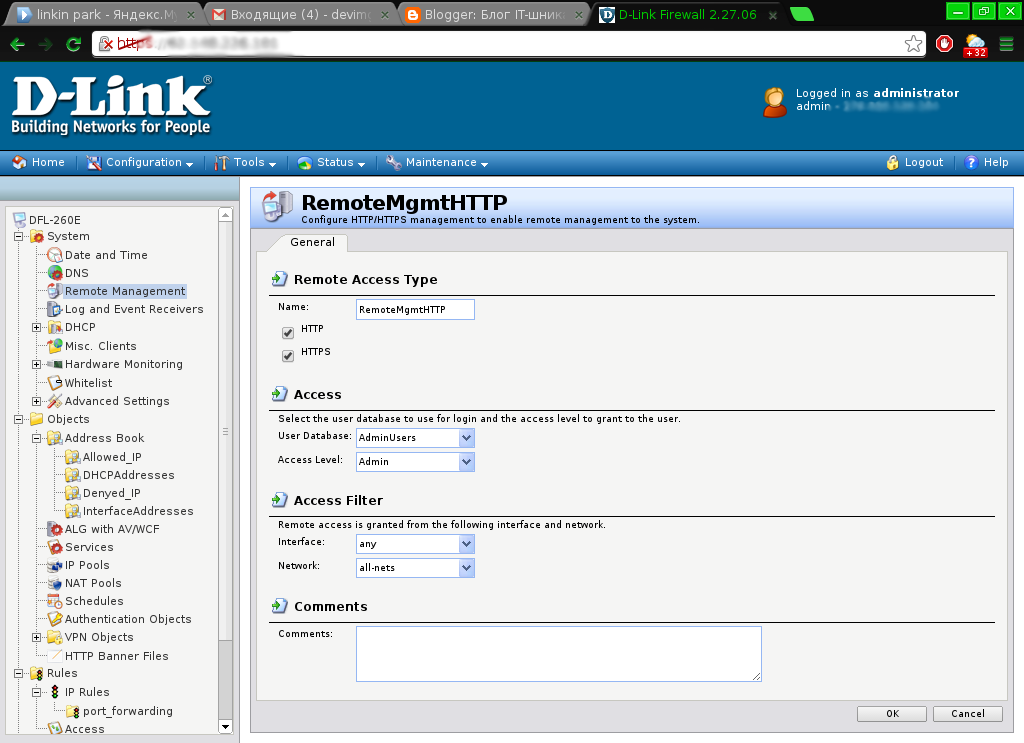

Сначала определимся с политиками доступа к устройству. Выбираем в меню System - Remote Management. Тут надо понять кто и откуда сможет заходить в интерфейс устройства. По умолчанию стоит доступ только из LAN (интерфейс lan, т.е. тот, что смотрит в локалку и сеть lannet). Если в компании нет жестких политик безопасности или железка ставится в филиал, то нужно разрешить доступ и из WAN, с выбором конкретных адресов, с которых можно подключаться. Я поставил неограниченный доступ (интерфейс любой (any), сеть - любая (all-nets)), т.к. мало ли где я окажусь, когда фаер глюканет и потребуется его перезагрузка или добавление новых правил. Также можно выбрать протокол, по которому будет производиться управление. Я рекомендую https - он безопасней. Объяснять почему не буду. Кто знает - тот знает, кто не знает - примите за аксиому или сходите в вики.

Настройка управления устройством

Теперь нужно указать устройству все возможные адреса, с которыми ему (устройству) предстоит работать. Настраивать фаер мы будем по “правильному” принципу - “Всё, что не разрешено - запрещено”.

Идём в Objects - Address Book. По дефолту там уже созданы 2 папки - InterfaceAddresses и DHCPAddresses, и адрес all-nets - 0.0.0.0/0, означающий все возможные адреса сети. Я создал несколько адресов, принадлежащих моей локалке и папку Allowed_IP, в которой будут содержаться айпишники разрешенных сетей. В поле Address можно писать не только IP-адрес, но и целую подсеть, например 192.168.0.0/24. Не забывайте после операций по настройке сохранять конфигурацию Configuration - Save and Activate.

Добавление адресов

Для удобства ИП-адреса лучше добавлять в группы (чтобы для этой группы потом сделать единое правило в файерволле - это гораздо удобней, чем раздавать идентичные правила для кучи адресов). Это делается выбором IP4 Group при нажатии на кнопку Add.

Создание группы

Переходим к настройке правил фильтрации трафика. Выбираем в главном меню (слева) пункт Rules - IP Rules. По умолчанию включены несколько правил, но их мы рассматривать не будем и отключим сразу (правой кнопкой на правиле - Disable, или сразу Delete для удаления правила). Без правил DFL будет блочить весь траффик. Правила применяются сверху вниз, для этого в интерфейсе на контекстном меню правила есть кнопки для перемещения его по цепочке вверх-вниз. Т.е. если первым у вас стоит правило, блокирующее, к примеру, весь траффик на подсети Яндекса, а четвертым стоит правило, разрешающее http траффик на эти же подсети, то четвертое правило не сработает, т.к. все пакеты на эти подсети буду отсечены первым правилом.

Создание правил рассмотрим на одном - остальные идентичны (кроме, пожалуй, http правил - там много всяких плюшек, о которых будет сказано ниже).

Кратко по возможным правилам. Drop - просто отсекает пакеты, будто они не дошли до получателя. Отправитель при этом даже не будет знать, что вы онлайн. Reject - не пропускает пакет, но при этом отправляет ошибку ICMP или сброс TCP. Allow - разрешает трафик. NAT - собственно НАТ, то, что разрешает устройствам из локалки нормально общаться с устройствами в WAN. Forward Fast - не знаю зачем. SAT - Static Address Translation - перенаправление пакетов с заданными параметрами (ИП получателя, ИП отправителя, порт) на конкретный ИП и порт. Необходим для корректной работы сервисов за фаером (в LAN’е). Multiplex SAT - тоже не знаю, но судя по названию это SAT, только для нескольких устройств сразу.

В примере создаем правило обновления антивируса NOD с сервера в главном офисе.

- Создаем сервис (порт), если он не стандартен. Все стандартные порты уже созданы и лежат в Objects - Services. Заходим туда. Add - TCP/UDP Service (здесь зависит от того, какой сервис вы создаете. В большинстве случаев это именно TCP/UDP сервисы). Пишем название. Выбираем тип (если не знаете - пишите TCP/UDP). Source - порт-источник, т.е. порт, с которого пойдет пакет. В нашем случае - любой. Destination - порт-получатель, куда уходит пакет (эти порты ставятся в настройках серверов). Можно перечислить несколько портов, например, 135-137, 449. Application Layer Gateway создает особые правила для сервисов. Нам пока не понадобится.

Создание нестандартного порта

Нажимаем Add - IP Rule. Пишем название правила (выбирайте осмысленные названия, иначе через месяц сами запутаетесь в том, что насоздавали, не говоря уже о тех, кто будет поддерживать эту систему после вас). Чтобы дать доступ к серверу в WAN определенной машине из LAN нужно выбрать правило NAT. Выбираем нужный сервис. В меню Schedule можно выбрать расписание действия правила, например, рабочие дня, нерабочие часы и т.д. Можно самим создавать расписания. Но нам пока это неважно. Source Interface - интерфейс, откуда будет идти первый пакет - выбираем LAN. Source Network - подсеть, откуда пойдет первый пакет - lannet, а лучше группа адресов, к которым применяется правило. Ведь видеорегистратору обновление антивируса не нужно, следовательно и правило на него действовать не должно. Destinatio Interface - интерфейс, куда уходит пакет - WAN. Destination Network - сеть назначения - можно all-nets, а лучше конкретный адрес из списка адресов.

Создание правила NAT

Не забываем сохранять конфигурацию и проверять корректность работы правил. Если нечаянно закроете себе доступ к управлению железкой - не переживайте - при отсутствии коннекта к веб-интерфейсу в течение 30 сек. роутер скидывает настройки на предыдущие. Создаем подобные правила для всех нужных наружных сервисов. У меня созданы следующие правила: разрешен весь пинг (icmp), RDP на нестандартный порт в главный офис, DNS на соответствующие сервера, HTTP и HTTPS на разрешенные подсети, обновление антивируса.

Правила NAT

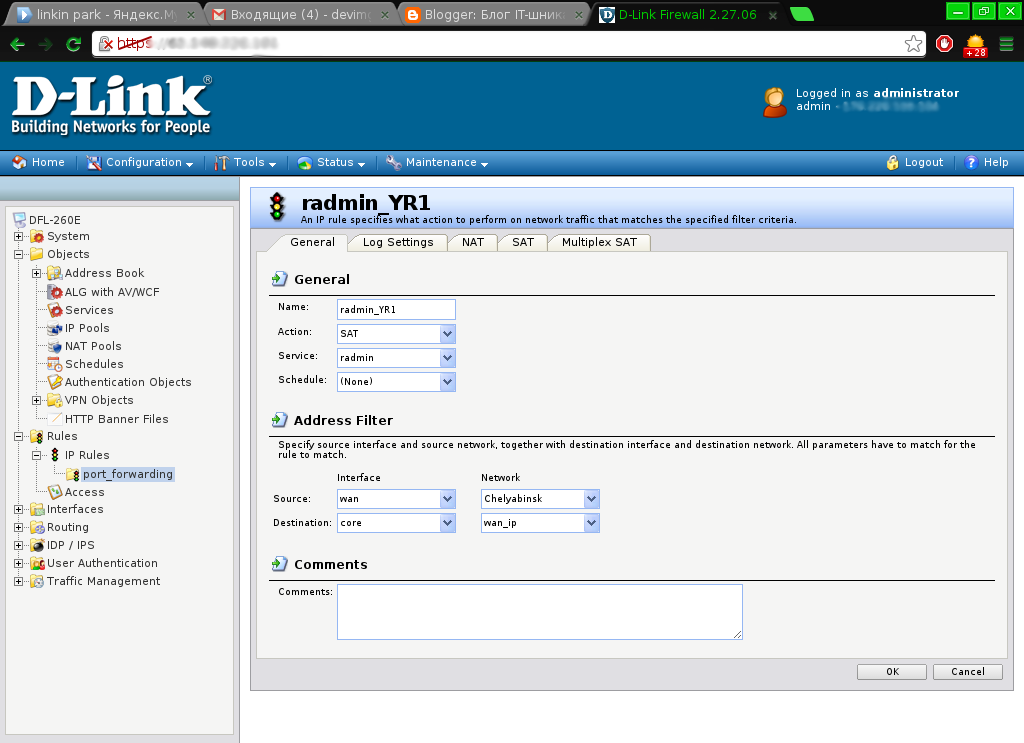

Теперь нужно создать правила для доступа к внутренним сервисам снаружи. Для примера откроем порт RAdmin’а на один из компьютеров. Для правил проброса портов я создал папку port_forwarding, чтобы не запутаться в правилах. Создаем новое правило SAT. Выбираем нужный порт (предварительно создаем его, если нестандартный). Source Interface - wan, Source Network - нужная подсеть или all-nets, Destination Interface - core, Destination Network - wan_ip.

Перенаправление портов

Переходим на вкладку SAT. New IP Address - IP нужного устройства (на котором запущен сервис), New Port - оставляем, если он такой же как в указанном на вкладке General сервисе или ставим новый. Например, при пробросе RDP порта не принято “светить” наружу стандартный порт 3389, поэтому в General указываем левый порт (допустим 6547), а в SAT уже стандартный - 3389. Сохраняем правило.

Назначение

Порт прокинули, теперь нужно разрешить прием пакетов на этот порт. Создаем новое правило. Action - allow, Source и Destination - так же, как в предыдущем правиле.

Разрешаем траффик

На этом основная часть настройки DFL-260 закончена. Можно приступить к детальной настройке.

Для начала зарегистрируем наше устройство на сайте D-Link. Идем по ссылке. Её же можно найти в Maintanance - License. Регистрируемся и получаем 90 дней бесплатного обновления IPS и антивируса. В Objects - ALG with AV/WCF находятся несколько стандартных правил с расширенным применением фильтрации. Рассмотрим некоторые из них.

http-outbound. Правило для исходящего http траффика. Блокирует загрузку некоторых типов файлов (устанавливается на вкладке File Integrity). В остальном никаких ограничений.

http-outbound-av. То же, что и предыдущее, но с добавлением антивирусной проверки траффика. Настраивается на вкладке Anti-Virus.

http-outbound-wcf. То же, что и первое, но с функцией Web Content Filtering. Железкой выкачиваются списки фильтрации с сайта D-Link и весь траффик, проходящий, через железку, проверяется на содержание в этих списках. Настраивается во вкладке Web Content Filtering. Здесь вы можете настроить фильтрацию траффика. Например, запретить соц. сети, спортивные сайты, но оставить порнуху.

Web Content Filtering

http-outbound-av-wcf. Правило, включающее в себя все прелести двух предыдущих.

На этом пока всё. Железка может ещё многое. Например, статик роутинг, IGMP, IDS/IPS, RADIUS, траффик-шейпинг и т.д., но это уже выходит за рамки этого поста. Итак уже много накалякал. Надеюсь, кому-то поможет.

Здесь есть инфа по этому роутеру. Правда устаревшая, но основные моменты остались прежними.

А лучше не париться с этим железом, а приобрести роутеры от Mikrotik, в которых подобная конфигурация делается в два счета. И помощь можно найти на любом углу рунета. В том числе в моем блоге по тегу Mikrotik. А ещё Mikrotik дешевле. А ещё я могу научить вас всем его премудростям.

comments powered by Disqus